«Kasperskiy laboratoriyasi» DXX bilan aloqador kiberguruhni aniqladi - OAV

Foto: REUTERS

«Kasperskiy laboratoriyasi» kompaniyasi mutaxassislari O‘zbekiston Davlat xavfsizlik xizmati bilan bog‘liq bo‘lgan kiberguruhni aniqlashga muvaffaq bo‘lishdi.

Qayd etilishicha, bu SandCat deb nomlangan bo‘linma a'zolari tomonidan o‘z operatsion xavfsizligini ta'minlash chog‘ida yo‘l qo‘yilgan xatolar sababli ro‘y bergan. Xususan, tadqiqotchilar guruh tomonidan ishlatiladigan bir qator eksploitlarni, shuningdek, ishlab chiqarish jarayonida bo‘lgan zararli dasturiy ta'minotni aniqlashdi, deb yozmoqda Motherboard Vice nashri.

Reuters’ning yozishicha, shubhali amaliyotlardan biri hujumlarda foydalanilgan domenni ro‘yxatdan o‘tkazishda «DXX bilan bog‘liq bo‘lgan harbiy qism nomidan» foydalanishni o‘z ichiga olgan. Bundan tashqari, SandCat ishtirokchilari yangi zararli dastur ishlab chiqilayotgan kompyuterga «Kasperskiy laboratoriyasi» tomonidan ishlab chiqarilgan antivirusni o‘rnatishgan, bu mutaxassislarga yaratish bosqichida zararli kodni aniqlash imkonini berdi.

Guruh kompyuterlardan birining skrinshotini sinov fayliga joylashtirish orqali yana bir xatoga yo‘l qo‘ydi va shu tarzda hujumlar uchun ishlab chiqilayotgan keng platformani ochiqladi. Ushbu barcha kamchiliklar tufayli mutaxassislar SandCat tomonidan uchinchi tomon vositachilaridan olingan nolinchi kun zaifligi (dasturiy ta'minot ishlab chiquvchisining xabari bo‘lmagan kamchilik) uchun to‘rtta eksploitni aniqlashdi, shuningdek, nafaqat ushbu guruhning, balki Saudiya Arabistoni va Birlashgan Arab Amirliklaridagi xuddi shu eksploitlardan foydalanuvchi boshqa xakerlik guruhlari faolligini ham kuzatib borishdi.

Tadqiqot davomida mutaxassislarning aniqlashicha, zararli dasturiy ta'minotlarni sinash uchun ishlatiladigan mashinalarning IP-manzillari Toshkentdagi 02616-harbiy qismda ro‘yxatdan o‘tgan itt.uz domeni bilan bog‘liqdir. Bundan tashqari, SandCat aynan o‘sha kompyuterlardan zararli dasturlar namunalarini Virus Total’ga yuklagan.

Birinchi marta «Kasperskiy laboratoriyasi» mutaxassislari 2018 yilda SandCat faolligining izlarini aniqlashgan, ammo o‘sha paytda guruhni DXX bilan bog‘liq deb taxmin qilish uchun hech qanday sabab bo‘lmagan. SandCat o‘z faoliyatida Chainshot nomli zararli dasturdan foydalangan, undan Saudiya Arabistoni va BAAdagi guruhlar ham foydalanadi. Biroq, SandCat hujumlarida boshqa infratuzilma jalb qilingan, buning asosida mutaxassislar kelgan xulosaga ko‘ra, gap turli guruhlar haqida bormoqda.

Mutaxassislarning fikriga ko‘ra, SandCat Isroilning ikkita kompaniyasi - NSO Group va Candiru’dan hujumlar uchun eksploitlar sotib olgan. Ikkala kompaniya ham 2018 yilda SandCat’ga eksploitlar yetkazib berishni to‘xtatdi, natijada guruh o‘zining zararli dasturlarini ishlab chiqishni boshlagan.

«Men O‘zbekistonda kiberimkoniyatlar borligini yaqin-yaqingacha eshitmagandim. Shuning uchun ularning bu eksploitlarni sotib olishi haqida bilib qolganim, bu haqda hech kim hech qachon yozmagani men uchun shok bo‘ldi», - dedi «Kasperskiy laboratoriyasi» tadqiqot guruhi mutaxassisi Brayan Bartolomyu.

Mavzuga oid

19:57 / 22.11.2024

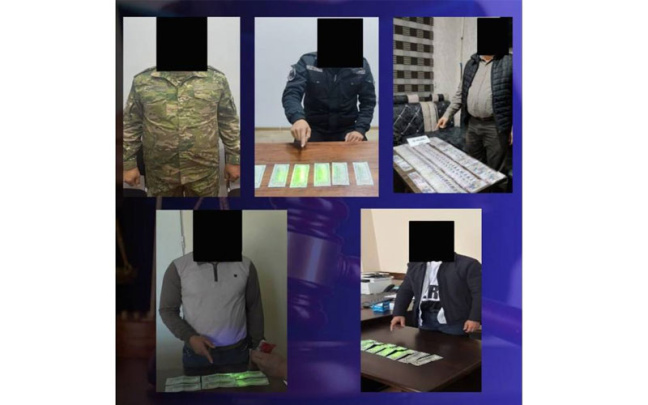

«Toshkent viloyati suv ta’minoti» AJ mutaxassisi 1,6 ming dollar bilan ushlandi

16:53 / 22.11.2024

Namanganda 4 kishini Britaniyaga ishga yuborish evaziga 12 ming dollar olgan shaxs ushlandi

14:55 / 15.11.2024

DXX raisi O‘zbekistondagi muhim axborot infratuzilmalarini toifalashga doir buyruq chiqardi

23:25 / 09.11.2024