СМИ: Касперский раскрыл секретную группу хакеров в СГБ Узбекистана

Хакеры из Службы государственной безопасности (СГБ) Узбекистана разрабатывали вирусы на компьютерах с установленным антивирусом Касперского. Он успешно обнаруживал вредоносный код, и отправлял полную информацию (вместе со сриншотами), разработчикам. Лаборатория Касперского опубликовала доклад о хакерской группе из СГБ Узбекистана, передает Mezon.

Как сообщает Reuters, специалистам компании «Лаборатория Касперского» удалось выявить киберпреступную группировку, предположительно связанную с СГБ.

По данным издания Motherboard Vice, это удалось сделать благодаря ошибкам, допущенным участниками подразделения, получившего название SandCat, при обеспечении собственной операционной безопасности. В частности, исследователи обнаружили ряд эксплоитов, используемых группировкой, а также вредоносное ПО, находящееся в процессе разработки.

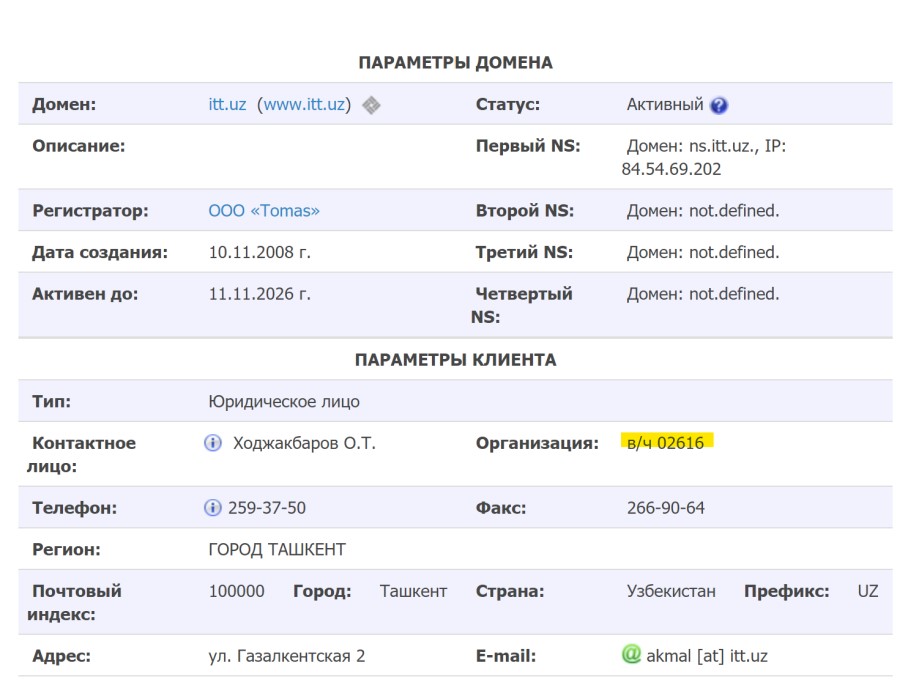

Одна из сомнительных практик включала использование «названия военного подразделения, связанного с СГБ» для регистрации домена, задействованного в атаках. Кроме того, участники SandCat установили на компьютер, где разрабатывался новый вредонос, антивирус производства Касперского, что позволило экспертам обнаружить вредоносный код на стадии его создания.

Еще одну ошибку группировка допустила, встроив скриншот с одного из компьютеров в тестовый файл, тем самым раскрыв крупную платформу для атак, которая находилась в разработке. Благодаря всем этим недочетам специалистам удалось выявить четыре эксплоита для уязвимостей нулевого дня, приобретенных SandCat у сторонних брокеров, а также отследить активность не только данной группировки, но и других хакерских групп в Саудовской Аравии и Объединенных Арабских Эмиратах, использующих те же эксплоиты.

В ходе проведенного исследования специалисты выявили, что IP-адреса машин, используемых для тестирования вредоносного ПО, связаны с доменом itt.uz, зарегистрированным на военную часть 02616 из Ташкента. Более того, с тех же компьютеров SandCat загружала образцы вредоносов на Virus Total. Согласно данным издания Mezon, на момент публикации новости информация о владельце домена была доступна в свободном доступе:

Впервые эксперты Касперского выявили следы активности SandCat еще в 2018 году, однако в то время у них не было оснований предполагать связь группировки с СГБ. В своих операциях SandCat применяла вредонос под названием Chainshot, который также использовался группировками из Саудовской Аравии и ОАЭ. Однако в атаках SandCat была задействована другая инфраструктура, на основании чего эксперты пришли к выводу, что речь идет о разных преступниках.

По мнению экспертов, SandCat приобретала эксплоиты для атак у двух израильских компаний - NSO Group и Candiru. Обе фирмы прекратили поставлять SandCat эксплоиты в 2018 году, в результате группировка занялась разработкой собственного вредоносного программного обеспечения.

«Эти парни [SandCat] существуют уже давно и до недавнего времени я никогда не слышал о наличии у Узбекистана кибервозможностей. Так что для меня было шоком узнать, что они покупают все эти эксплоиты и атакуют людей, и никто никогда не писал о них», - отметил специалист исследовательской команды Касперского Брайан Бартоломью.

В чем «прокололись» разведчики:

- использовали для разработки вирусов IP адреса и домен, зарегистрированный с реальными данными воинской части в/ч 02616;

- в/ч 02616 фигурирует в нескольких громких уголовных делах в качестве экспертного центра по кибер-угрозам;

- установили Антивирус Касперского на компьютерах, на которых велась разработка новых вирусов;

- IP адрес почтового сервера СГБ 84.54.69.202, а хакеры SandCat использовали адрес, который отличается лишь на одну цифру: 84.54.69.203;

- разрешили антивирусу обнаруживать вредоносный код и включили скриншот разработки вируса в тестовый файл, который был отправлен в Лабораторию Касперского.

Интерес разведчиков Узбекистана к хакерским операциям впервые получил огласку в 2015 года. Тогда была взломана итальянская Hacking Team - компания, которая продает хакерские инструменты правительствам и спецслужбам. WikiLeaks опубликовало переписку компании с клиентами, в том числе и с сотрудниками СНБ Узбекистана. По информации из электронной почты, за 2011-2015 года СНБ потратила почти миллион долларов на программное обеспечение и инструменты, разработанные Hacking Team. Однако хакерские операции узбекской разведки оставались незамеченными до недавнего времени.

Новости по теме

19:14 / 03.03.2026

Бизнесмен в Ташкенте пытался подкупить сотрудника МЧС

11:00 / 03.03.2026

Из Андижанской области в Кыргызстан пытались вывезти золото на 819 млн сумов

14:05 / 02.03.2026

В Ташкенте изъяли более 33 тысяч единиц сильнодействующих препаратов

11:31 / 28.02.2026